암호검증 모듈(Korea Cryptographic Module. Validation Program: KCMVP)란?

암호모듈 검증은 전자정부법 시행령 제 69조와 [암호모듈 시험 및 검증지침]에 의거, 국가ㆍ공공기관 정보통신망에서

소통되는 자료 중에서 비밀로 분류되지 않은 중요 정보의 보호를 위해 사용되는 암호모듈의 안전성과 구현 적합성을

검증하는 제도입니다.

검증대상이 되는 암호모듈은 소프트웨어, 하드웨어, 펌웨어 또는 이들을 조합한 형태로 구현될 수 있으며 암호모듈

검증기준(KS X ISO/IEC 19790)을 준수하여야 합니다.

※ 2015.8 암호모듈검증기준이 개정되었습니다.

2016.6까지는 구 검증기준의 사용을 유예하며 2016.6 이후부터는 새로운 검증기준을 준수하여야 합니다.

※ 2016.6.7부로 PKIㆍ키보드암호화 제품유형은 암호모듈 검증대상에서 제외합니다.

※ 2017.8.18부로 CC인증을 획득한 DB암호화ㆍ통합인증(SSO)ㆍ문서암호화(DRM 등) 제품은 국가ㆍ공공기관에 도입

가능합니다. CC인증을 위한 국가용 보호프로파일은 IT보안인증사무국(www.itscc.kr)에서 확인할 수 있습니다.

암호가 주기능인 정보보호시스템

정보보호시스템제품군 CC인증검증필 암호모듈 탑재

|

필수(2017.8.18 부) | 필수 |

|

해당사항없음 |

보통 드론에서 사용하는 KCMVP는 구간암호화에 해당하며 CC인증은 받을 필요는 없으나 암호모듈 탑재는 필수적입니다.

국정원은 정부 시행령에 의해 이 제도를 정착화하여 관리, 감독하는 것이 주된 임무이며, 이를 시행하고 평가하는 곳은 한국인터넷진흥원 및 ETRI에서 담당합니다.

www.nis.go.kr:4016/AF/1_7_3_1.do

seed.kisa.or.kr/kisa/intro/EgovDefinition.do

KISA 암호이용활성화 - 암호기술의 정의

소개 정보보호의 기반 암호기술 및 정책에 대한 다양한 정보전달 HOME 소개 소개 국산 암호기술 암호모듈검증 암호 역기능 대응 자료실 알림마당 암호기술의 정의 암호기술의 정의 암호기술의

seed.kisa.or.kr

시험기관

시험기관 목록시험기관명주소 및 연락처

| ETRI 부설연구소 |

|

| 한국인터넷진흥원 |

|

검증절차 및 제출물

암호모듈 검증절차는 암호모듈 시험신청 및 사전검토, 암호모듈 시험 및 검증, 그리고 검증유지 및 사후관리로 이루어져

있습니다.

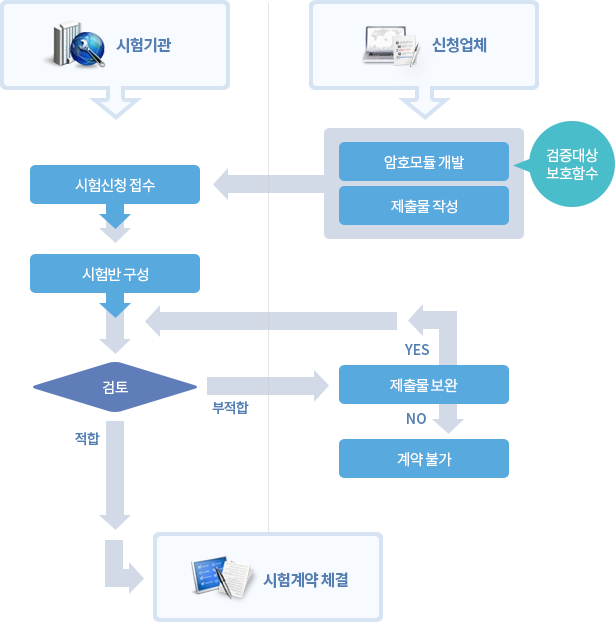

암호모듈 시험신청 및 사전검토

신청인(신청업체)은 검증신청서 및 제출물을 작성하여 시험기관에 암호모듈 시험을 신청합니다. 시험기관은 제출물에

대한 사전검토를 수행하며, 제출물의 완성도가 미비할 경우, 신청인에게 제출물 보완을 요청할 수 있습니다.

신청인은 시험기관의 보완요청에 맞게 제출물을 보완하여 시험기관에 제출하며 시험기관은 재검토를 수행합니다.

재검토 결과 제출한 검증신청서 및 제출물이 시험수행에 부적합한 경우, 시험기관은 암호모듈 시험계약을 거부할 수

있습니다.

사전검토 결과 신청인 제출물이 암호모듈 시험 수행이 가능한 경우, 시험기관과 신청인은 모두 암호모듈 시험계약을

체결하게 됩니다.

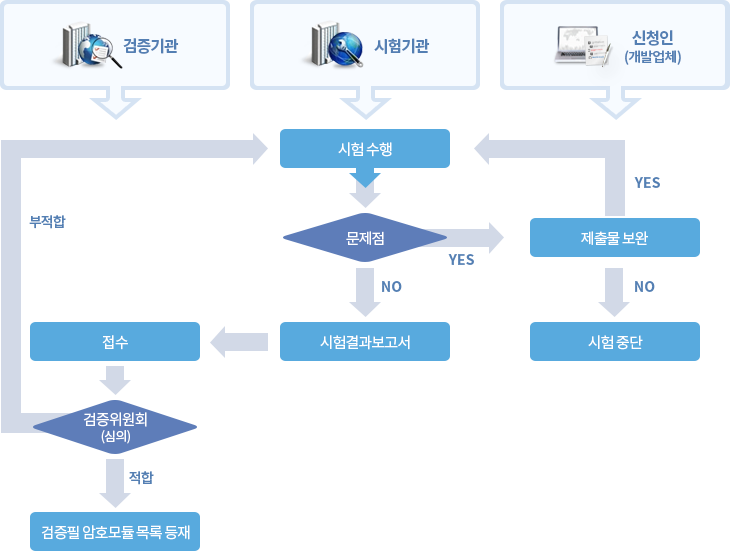

암호모듈 시험 및 검증

시험기관은 필요 시 , 시험의 원활한 수행과 제출물에 대한 이해를 위하여 시험환경 지원과 제출물 설명회 개최를

신청인에게 요청할 수 있습니다.

검증대상 암호모듈은 관련기준에 따라 시험이 수행되며 시험기관은 제출물 또는 암호모듈의 취약성 등 보완사항

발견 시 1회에 한하여 신청인에게 보완을 요청 할 수 있습니다.

또한 시험기관은 보완결과가 암호모듈 시험 및 검증 기준을 충족하지 못하였을 경우, 실험을 중단 할 수 있습니다.

시험기관은 시험 완료 후 시험결과보고서를 작성하여 검증기관에 제출하며 검증기관은 시험결과보고서를 검토,

官ㆍ學ㆍ硏 전문가로 구성된 암호검증위원회에 시험결과에 대한 심의를 요청, 심의결과에 따라 검증여부를 판정하게

됩니다.

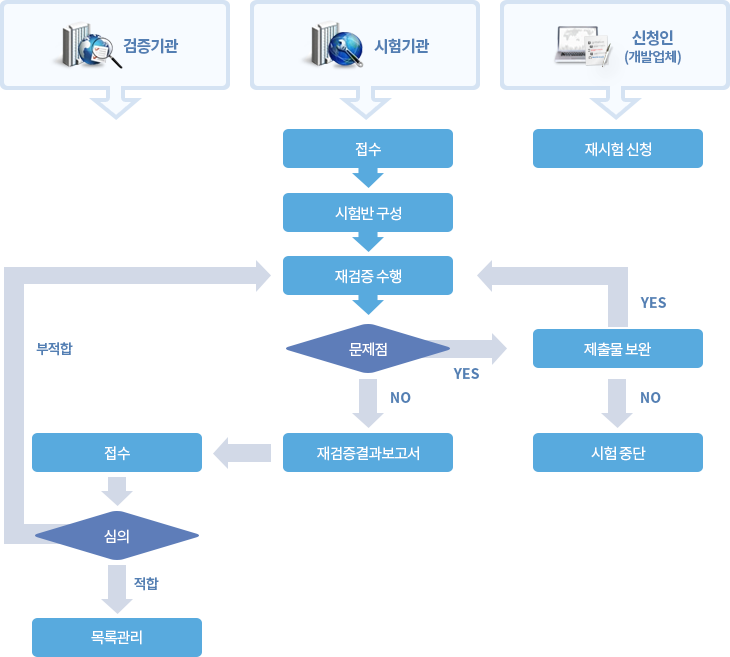

검증유지 및 사후관리

검증이 완료된 암호모듈의 형상이 변경 될 경우, 신청인은 시험기관에 재검증을 신청합니다. (단, 심각한 취약성이 발견

된 경우 시험기관과 신청인의 협의에 의해 시작될 수 있습니다.) 시험기관은 암호모듈의 변경 및 개선사항에 대한

타당성과 적절성을 검토하여 재검증 수행여부를 결정합니다.

형상변경의 범위가 넓어 재검증 대상에 해당되는 경우, 재검증계약을 체결하여 진행합니다. 형상변경에 의한 검증유지

또는 사후관리는 검증필 모듈이 타사의 정보보호제품에 탑재되는 경우에 빈번하게 발생하게 되며 이 경우, 암호모듈

제작업체는 시험기관에 사후관리 절차를 문의할 수 있습니다.

국가사이버안전센터는 검증필 암호모듈의 형상변경 이력을 홈페이지에 등재하여 암호모듈 활용기관이 참조할 수

있도록 지원하고 있습니다.

제출물

신청인(신청업체)은 검증대상 암호모듈의 안전성 및 구현적합성 등을 증명하기 위해, 암호모듈에 대한 기본 및 상세

설계서 등 아래와 같은 제출물을 작성하여 신청서에 첨부하여야 합니다.

- 1) 기본 및 상세 설계서

- 2) 형상관리문서

- 3) 개발과정 각 단계별 수행해야 하는 시험항목, 각 시험항목별 시험목적, 시험절차 및 결과서

- 4) 제품 및 소스코드

암호 알고리즘

검증대상 암호알고리즘은 안전성ㆍ신뢰성ㆍ상호운용성 등이 적합한 국내ㆍ외 표준 암호알고리즘으로

선정하며, 암호모듈에 탑재된 암호알고리즘은 '암호알고리즘검증기준 V3.0‘에 따라 정상구현 여부를

검증합니다.

분류 암호알고리즘 참조표준

| 블록암호 | ARIA | 운영모드 · 기밀성(ECB, CBC, CFB, OFB, CTR) · 기밀성/인증(CCM, GCM) |

국내 | [KS X 1213-1] 128비트 블록 암호 알고리즘 ARIA - 제1부: 일반 (2014) [KS X 1213-2] 128비트 블록 암호 알고리즘 ARIA - 제2부: 운영모드 (2014) [TTAK.KO-12.0271-Part1/R1] n비트 블록 암호 운영 모드 - 제1부 일반(2016) [TTAK.KO-12.0271-Part3] n비트 블록 암호 운영 모드 - 제3부: 블록 암호 ARIA (2017) |

| 국외 | [IETF RFC 5794] A Description of the ARIA Encryption Algorithm (2010) | |||

| SEED | 운영모드 · 기밀성(ECB, CBC, CFB, OFB, CTR) · 기밀성/인증(CCM, GCM) |

국내 | [KS X ISO/IEC 18033-3] 암호 알고리즘 - 제3부: 블록암호 (2018) [TTAS.KO-12.0004/R1] 128비트 블록 암호 알고리즘 SEED (2005) [TTAK.KO-12.0271-Part1/R1] n비트 블록 암호 운영 모드 - 제1부 일반(2016) [TTAK.KO-12.0271-Part4] n비트 블록 암호 운영 모드 - 제4부: 블록 암호 SEED (2017) |

|

| 국외 | [ISO/IEC 18033-3] Information technology - Security techniques - Encryption - Part 3: Block ciphers (2010) | |||

| LEA | 운영모드 · 기밀성(ECB, CBC, CFB, OFB, CTR) · 기밀성/인증(CCM, GCM) |

국내 | [KS X 3246] 128비트 블록암호 알고리즘 LEA (2016) [TTAK.KO-12.0223] 128비트 블록 암호 알고리즘 LEA (2013) [TTAK.KO-12.0271-Part1/R1] n비트 블록 암호 운영 모드 - 제1부 일반(2016) [TTAK.KO-12.0271-Part2/R1] n비트 블록 암호 운영 모드 - 제2부: 블록 암호 LEA (2017) |

|

| HIGHT | 운영모드 · 기밀성(ECB, CBC, CFB, OFB, CTR) |

국내 | [KS X ISO/IEC 18033-3] 암호 알고리즘 - 제3부: 블록암호 (2018) [TTAS.KO.12.0040/R1] 64비트 블록 암호 알고리즘 HIGHT (2008) [TTAK.KO-12.0271-Part1/R1] n비트 블록 암호 운영 모드 - 제1부 일반(2016) [TTAK.KO-12.0271-Part5/R1] n비트 블록 암호 운영 모드 - 제5부: 블록 암호 HIGHT (2017) |

|

| 국외 | [ISO/IEC 18033-3] Information technology - Security techniques - Encryption - Part 3: Block ciphers (2010) | |||

| 해시함수 | SHA-2 | SHA-224/256/384/512 | 국내 | [KS X ISO/IEC 10118-3:2001] 해시함수 - 제3부 전용 해시함수 (2018) |

| 국외 | [ISO/IEC 10118-3] IT Security techniques - Hash-functions - Part 3: Dedicated hash-functions (2018) |

|||

| LSH | LSH-224/256/384/512/512-224/512-256 | 국내 | [KS X 3262] 해시함수 LSH (2018) [TTAK.KO-12.0276] 해시 함수 LSH (2015) |

|

| SHA-3 | SHA3-224/256/384/512 | 국외 | [ISO/IEC 10118-3] IT Security techniques - Hash-functions - Part 3: Dedicated hash-functions (2018) |

|

| 메시지 인증 | 해시함수 기반 | HMAC | 국내 | [KS X ISO/IEC 9797-2] 메시지 인증 코드 - 제2부: 전용 해시 함수를 이용한 메커니즘 (2018) [TTAK.KO-12.0330-Part1] 해시 함수 기반 메시지 인증코드 (HMAC) - 제1부: 일반 (2018) [TTAK.KO-12.0330-Part2] 해시 함수 기반 메시지 인증코드 (HMAC) - 제2부: 해시 함수 SHA-2 (2018) [TTAK.KO-12.0330-Part3] 해시 함수 기반 메시지 인증코드 (HMAC) - 제3부: 해시 함수 LSH (2018) [TTAK.KO-12.0330-Part4] 해시 함수 기반 메시지 인증코드 (HMAC) - 제4부: 해시 함수 SHA-3 (2019) |

| 국외 | [ISO/IEC 9797-2] Information technology - Security techniques - Message Authentication Codes (MACs) - Part 2: Mechanisms using a dedicated hash-function (2011) |

|||

| 블록암호 기반 | CMAC, GMAC | 국내 | [KS X ISO/IEC 9797-1] 메시지 인증 코드 - 제1부: 블록 암호를 이용한 메커니즘 (2018) [KS X ISO/IEC 19772] 인증된 암호화 (2014) [TTAK.KO-12.0271-Part1/R1] n비트 블록 암호 운영 모드 - 제1부 일반 (2016) [TTAK.KO-12.0271-Part2/R1] n비트 블록 암호 운영 모드 - 제2부: 블록 암호 LEA (2017) [TTAK.KO-12.0271-Part3] n비트 블록 암호 운영 모드 - 제3부: 블록 암호 ARIA (2017) [TTAK.KO-12.0271-Part4] n비트 블록 암호 운영 모드 - 제4부: 블록 암호 SEED (2017) [TTAK.KO-12.0271-Part5] n비트 블록 암호 운영 모드 - 제5부: 블록 암호 HIGHT (2017) |

|

| 국외 | [ISO/IEC 9797-1] Information technology - Security techniques - Message Authentication Codes (MACs) - Part 1: Mechanisms using a block cipher (2011) [ISO/IEC 19772] Information technology - Security techniques - Authentication encryption (2009) |

|||

| 난수발생기 | 해시함수 기반 | Hash_DRBG HMAC_DRBG |

국내 | [KS X ISO/IEC 18031] 난수발생기 (2018) [TTAK.KO-12.0331-Part1] 해시 함수 기반 결정론적 난수발생기 - 제1부: 일반 (2018) [TTAK.KO-12.0331-Part2] 해시 함수 기반 결정론적 난수발생기 - 제2부: 해시 함수 SHA-2 (2018) [TTAK.KO-12.0331-Part3] 해시 함수 기반 결정론적 난수발생기 - 제3부: 해시 함수 LSH (2018) [TTAK.KO-12.0331-Part4] 해시 함수 기반 결정론적 난수발생기 - 제4부: 해시 함수 SHA-3 (2019) [TTAK.KO-12.0332-Part1] HMAC 기반 결정론적 난수발생기 - 제1부: 일반 (2018) [TTAK.KO-12.0332-Part2] HMAC 기반 결정론적 난수발생기 - 제2부: 해시 함수 SHA-2 (2018) [TTAK.KO-12.0332-Part3] HMAC 기반 결정론적 난수발생기 - 제3부: 해시 함수 LSH (2018) [TTAK.KO-12.0332-Part4] HMAC 기반 결정론적 난수발생기 - 제4부: 해시 함수 SHA-3 (2019) |

| 국외 | [ISO/IEC 18031] Information technology - Security techniques - Random bit generation (2011) | |||

| 블록암호 기반 | CTR_DRBG | 국내 | [KS X ISO/IEC 18031] 난수발생기 (2018) [TTAK.KO-12.0189/R1] 결정론적 난수 발생기 -제1부- 블록 암호 기반 난수 발생기 (2015) |

|

| 국외 | [ISO/IEC 18031] Information technology - Security techniques - Random bit generation (2011) | |||

| 공개키 암호 | RSAES | 공개키 길이 : 2048, 3072 해시함수 : SHA-224, SHA-256 |

국내 | [KS X ISO/IEC 18033-2] 암호 알고리즘 - 제2부: 비대칭형 암호 (2017) |

| 국외 | [ISO/IEC 18033-2] Information technology - Security techniques - Encryption algorithms - Part 2: Asymmetric ciphers (2006) [IETF RFC 8017] PKCS #1: RSA Cryptography Specifications Version 2.2 (2016) |

|||

| 전자서명 | RSA-PSS | 공개키 길이 : 2048, 3072 해시함수 : SHA-224, SHA-256 |

국내 | [KS X ISO/IEC 14888-2] 부가형 디지털 서명 - 제2부: 정수 인수분해 기반 메커니즘 (2011) |

| 국외 | [ISO/IEC 14888-2] IT Security techniques - Digital signatures with appendix - Part 2: Integer factorization based mechanisms (2008) [NIST FIPS 186-4] Digital Signature Standard (DSS) (2013) [IETF RFC 8017] PKCS #1: RSA Cryptography Specifications Version 2.2 (2016) |

|||

| KCDSA | (공개키 길이, 개인키 길이) : (2048, 224), (2048, 256) 해시함수 : SHA-224, SHA-256 |

국내 | [KS X ISO/IEC 14888-3] 부가형 디지털 서명 - 제2부: 이산대수 기반 메커니즘 (2018) [TTAK.KO-12.0001/R4] 부가형 전자 서명 방식 표준 - 제2부: 한국형 인증서 기반 전자 서명 알고리즘(KCDSA) (2016) |

|

| 국외 | [ISO/IEC 14888-3] IT Security techniques - Digital signatures with appendix - Part 3: Discrete logarithm based mechanisms (2018) [NIST FIPS 186-4] Digital Signature Standard (DSS) (2013) |

|||

| EC-KCDSA | P-224, P-256, B-233, B-283, K-233, K-283 해시함수 : SHA-224, SHA-256 |

국내 | [KS X ISO/IEC 14888-3] 부가형 디지털 서명 - 제2부: 이산대수 기반 메커니즘 (2018) [TTAK.KO-12.0015/R3] 부가형 전자 서명 방식 표준- 제3부: 타원 곡선을 이용한 한국형 인증서 기반 전자 서명 알고리즘 (EC-KCDSA) (2016) |

|

| 국외 | [ISO/IEC 14888-3] IT Security techniques - Digital signatures with appendix - Part 3: Discrete logarithm based mechanisms (2018) [NIST FIPS 186-4] Digital Signature Standard (DSS) (2013) |

|||

| ECDSA | P-224, P-256, B-233, B-283, K-233, K-283 해시함수 : SHA-224, SHA-256 |

국내 | [KS X ISO/IEC 14888-3] 부가형 디지털 서명 - 제2부: 이산대수 기반 메커니즘 (2018) | |

| 국외 | [ISO/IEC 14888-3] IT Security techniques - Digital signatures with appendix - Part 3: Discrete logarithm based mechanisms (2018) [NIST FIPS 186-4] Digital Signature Standard (DSS) (2013) |

|||

| 키 설정 | DH | (공개키 길이, 개인키 길이) : (2048, 224), (2048, 256) |

국내 | [KS X ISO/IEC 11770-3] 키 관리 - 제3부: 비대칭 기법을 이용한 메커니즘 (2018) [TTAK.KO-12.0001/R4] 부가형 전자 서명 방식 표준 - 제2부: 한국형 인증서 기반 전자 서명 알고리즘(KCDSA) (2016) |

| 국외 | [ISO/IEC 11770-3] Information technology - Security techniques - Key management - Part 3: Mechanisms using asymmetric techniques (2015) |

|||

| ECDH | P-224, P-256, B-233, B-283, K-233, K-283 |

국내 | [KS X ISO/IEC 11770-3] 키 관리 - 제3부: 비대칭 기법을 이용한 메커니즘 (2018) | |

| 국외 | [ISO/IEC 11770-3] Information technology - Security techniques - Key management - Part 3: Mechanisms using asymmetric techniques (2015) [NIST FIPS 186-4] Digital Signature Standard (DSS) (2013) |

|||

| 키 유도 | KBKDF | HMAC, CMAC | 국내 | [TTAK.KO-12.0272] 블록 암호 기반 키 유도 함수 (2015) [TTAK.KO-12.0333-Part1] HMAC 기반 키 유도 함수 - 제1부: 일반 (2018) [TTAK.KO-12.0333-Part2] HMAC 기반 키 유도 함수 - 제2부: 해시 함수 SHA-2 (2018) [TTAK.KO-12.0333-Part3] HMAC 기반 키 유도 함수 - 제3부: 해시 함수 LSH (2018) [TTAK.KO-12.0333-Part4] HMAC 기반 키 유도 함수 - 제4부: 해시 함수 SHA-3 (2019) |

| 국외 | [ISO/IEC 11770-6] Information technology - Security techniques - Key management - Part 6: Key derivation (2016) | |||

| PBKDF | HMAC | 국내 | [TTAK.KO-12.0334-Part1] 패스워드 기반 키 유도 함수 - 제1부: 일반 (2018) [TTAK.KO-12.0334-Part2] 패스워드 기반 키 유도 함수 - 제2부: 해시 함수 SHA-2 (2018) [TTAK.KO-12.0334-Part3] 패스워드 기반 키 유도 함수 - 제3부: 해시 함수 LSH (2018) [TTAK.KO-12.0334-Part4] 패스워드 기반 키 유도 함수 - 제4부: 해시 함수 SHA-3 (2019) |

※ 자세한 사항은 시험기관에 문의하거나 암호알고리즘 검증기준 V3.0을 참고하시기 바랍니다.

seed.kisa.or.kr/kisa/kcmvp/EgovVerification.do

KISA 암호이용활성화 - 검증대상 암호알고리즘

검증대상 암호알고리즘 분류 암호알고리즘 참조표준 암호알고리즘 검증기준 V3.0 검증시스템 테스트벡터 블록암호 ARIA 운영모드 · 기밀성(ECB, CBC, CFB, OFB, CTR) · 기밀성/인증(CCM, GCM) 국내 KS

seed.kisa.or.kr

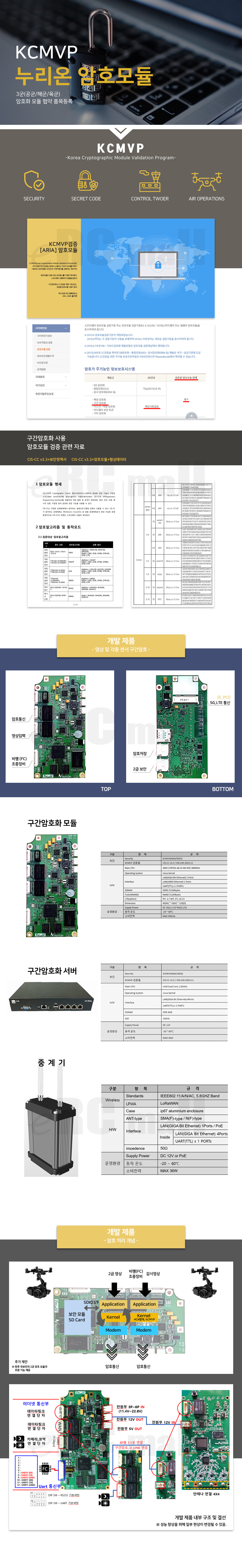

willcom ICT에서 KCMVP 기술 응용제품 및 보안모듈 솔루션 제공함

국정원 KCMVP 보안 모듈 및 응용 제품 개발/공급해 드립니다

안녕하세요? WiLLCOM ICT입니다.최근 IoT 보안이 중요한 화두로 떠오르고 있습니다.현재는 한전이나 발전사에 주로 KCMVP 보안이 들어가고 있으나,향 후에는 범 국가...

cafe.naver.com

KCMVP는 S/W 라이브러리, F/W 및 하드웨어등 형태로 개발될 수 있습니다. 아래에는 국내 KCMVP 인증을 받을 회사들의 목록과 간단한 제품을 소개하고 있습니다.

드림시큐리티 - KCMVP 펌웨어 기반 솔루션

Magic F Crypto - OS가 없는 경량 임베디드 시스템에서 사용이 가능한 형태

Magic Crypto- Magic Crypto 암호모듈은 다목적 암호모듈로서 PC, 서버 등의 일반 운영환경 뿐 아니라 모바일, IoT 등 다양한 운영환경을 지원합니다. 검증대상 암호알고리즘 뿐만 아니라 비검증대상 암호알고리즘을 포함하여 대칭키/공개키 암호화, 전자서명, 메시지인증, 키설정, 난수생성, 해시 등의 다양한 기능을 제공합니다.

인터넷진흥원

elacrypto v1.0 신규 암호모듈

blog.naver.com/baosol/221412116246

KISA, 암호모듈검증(KCMVP) 기관으로 첫 암호모듈 검증 완료 *

디센티의 elacrypto v1.0 암호모듈 검증 획득 한국인터넷진흥원(KISA, 원장 김석환)은 암호모듈검증(...

blog.naver.com

한전 KDN

ePower Crypto'

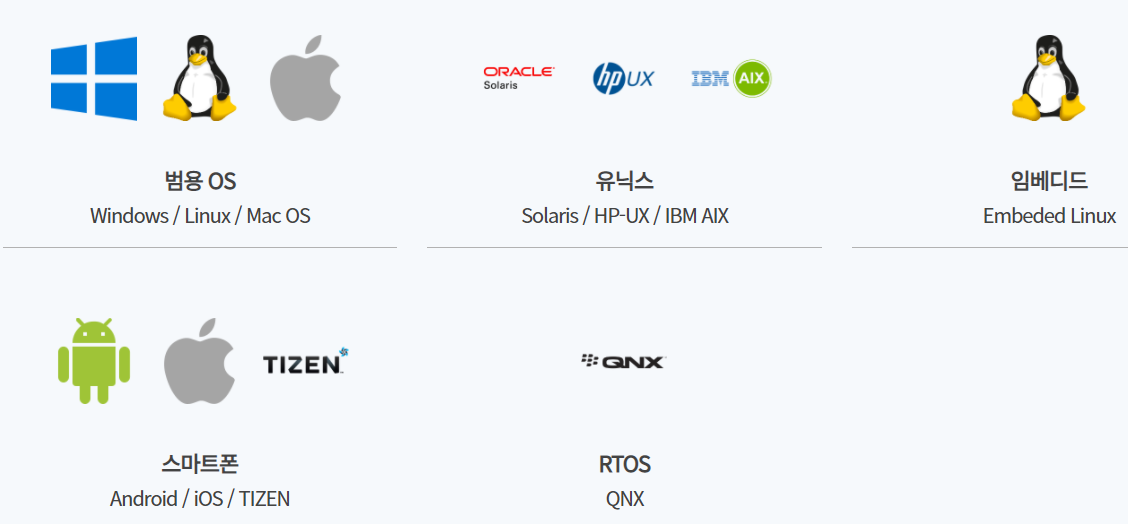

소프트웨어 형태로 ARIA, LEA 등 대칭형 블록 암호알고리즘 뿐만 아니라 공개키 암호, 해시 함수, 메시지 인증 코드, 전자서명, 난수발생기 등 다양한 기능을 보유하고 있으며 윈도우, 리눅스, 임베디드리눅스 등 14종의 운영환경을 지원하고 경량 구현기법을 통한 최적화 기술, 부채널 공격에 안전한 암호구현 기법이 적용되어 있다는 점이 특징

www.kns.tv/news/articleView.html?idxno=636542

한전KDN, 암호모듈 ‘ePower Crypto’ 국정원 KCMVP 인증 획득 - KNS뉴스통신

[KNS뉴스통신=김관일 기자] 한전KDN(사장 박성철)은 전력계통 통신데이터 암호화에 사용되는 소프트웨어 형태 암호모듈 \'ePower Crypto\'(이파워 크립토)가 지난 12일 국정원 암호모듈 검증(KCMVP)을 받

www.kns.tv

시옷’(CIOT Inc.) 드론용 초경량 저전력 암호장비

홈페이지 없음 , 확인된 정보 없음

현대파워시스템

키페어

CLIB 1.0 형태 F/W

모델명KSE300B

| 형상 |  |

| 설명 | KSE300B는 키페어가 개발한 KCMVP 암호모듈 을 내장한 보안 모듈입니다. QFN-16 패키지로 보드에 실장가능합니다. |

| 특징 | 국정원 KCMVP 인증 보안모듈 CC (Common Criteria EAL5+) 물리적 보안 2등급, 비침투 보안 1등급 암호연산 기능, 암호키 생성, 암호키 저장 한국전력 AMI 기기를 위한 보안 기능 TLS/DTLS 기능 내장 |

| CPU | RISC core |

| Package | QFN-16 |

| 크기 | 4mm (가로) x 4mm (세로) x 0.8mm (높이) |

| 동작 전압 | 1.62V ~ 5.5V |

| 동작 온도 | -40℃ ~ +85℃ |

| 인터페이스 | ISO7816, SPI |

*‘EAL 5+’ 등급. '보안 국제공통 평가 기준'(CC)에서 EAL 1부터 EAL 7까지 구분되는 CC는 국가별로 다른 정보보호 평가 기준을 상호 인증하기 위해 제정된 공통 평가 기준이다. EAL 5+는 모바일 기기용 보안 솔루션 중에는 가장 높은 등급이라고 한다.

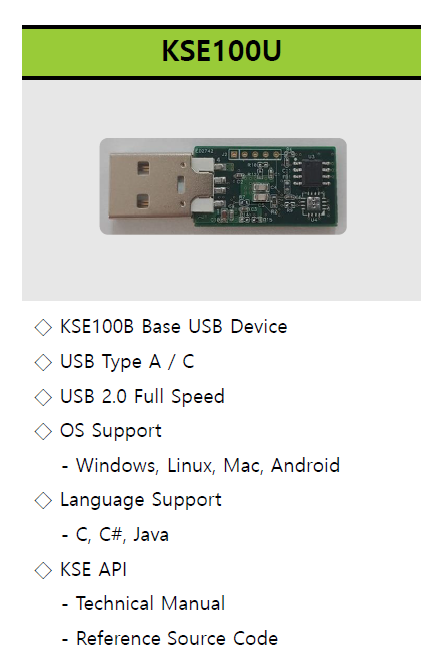

모델명KSE100U

| 형상 |  |

| 설명 | KSE100U는 키페어가 개발한 KCMVP 암호모듈 을 내장한 USB Type 보안 모듈입니다. USB를 가진 호스트시스템에 연결가능합니다. |

| 특징 | 국정원 KCMVP 인증 보안모듈 CC (Common Criteria EAL5+) 물리적 보안 2등급, 비침투 보안 1등급 암호연산 기능, 암호키 생성, 암호키 저장 한국전력 AMI 기기를 위한 보안 기능 TLS/DTLS 기능 내장 |

| CPU / MCU | RISC core / STM32F412 |

| 지원 OS | Window 10, Linux, Mac, Android |

| 크기 | 61mm (가로) x 22mm (세로) x 9mm (높이) |

| 동작 전압 | 5V (USB Power) |

| 동작 온도 | -40℃ ~ +85℃ |

| 인터페이스 | USB (Full Speed) |

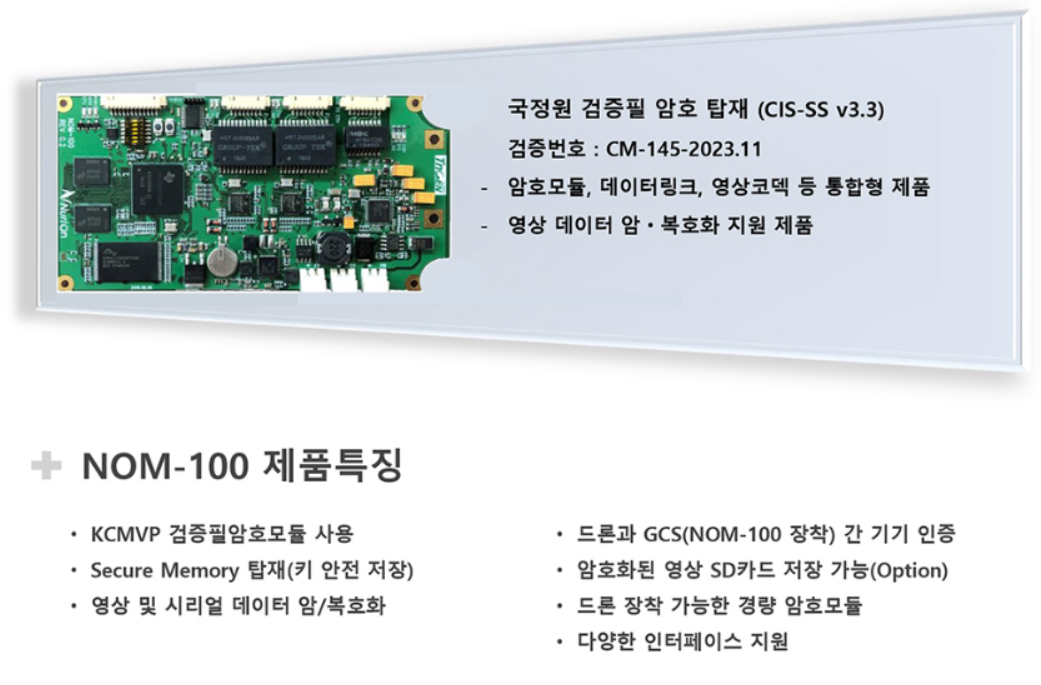

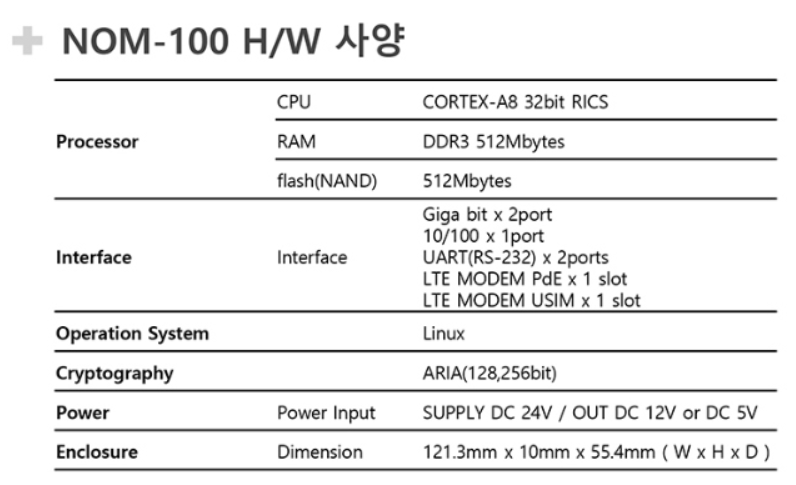

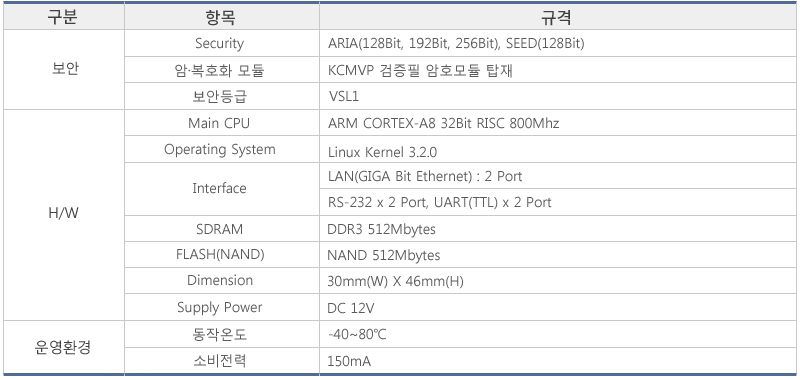

드론위 하드웨어 모듈 NOM-100

dronewe.com/product/detail.html?product_no=4197&cate_no=362&display_group=1

DRONE, 드론,픽스호크

드론, DRONE, 헬리콥터, 드론제작, 드론, 조종, 드론, 키트, 드론, kit,DRONEWE,드론제작전문,픽스호크,입문용드론,레이싱드론,전문가드론

dronewe.com

코리센

(주)코리센

생체인식시스템, 지정맥 인식기, LED, CCTV 보안등, 가로등, 무선 원격검침 솔루션, AMR 개발

www.korecen.com

PCI Express Type으로 확장성 보장

고용량 영상 데이터 실시간 암호화 가능

최대 250ms 이내의 지연

성능암호화 능력 : 80 Mbps

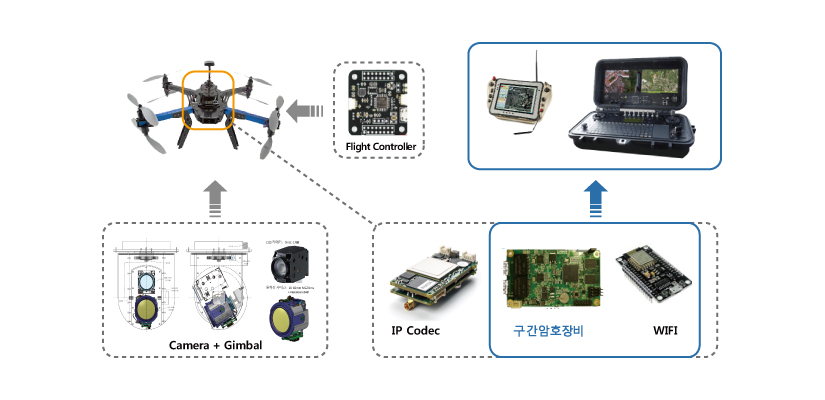

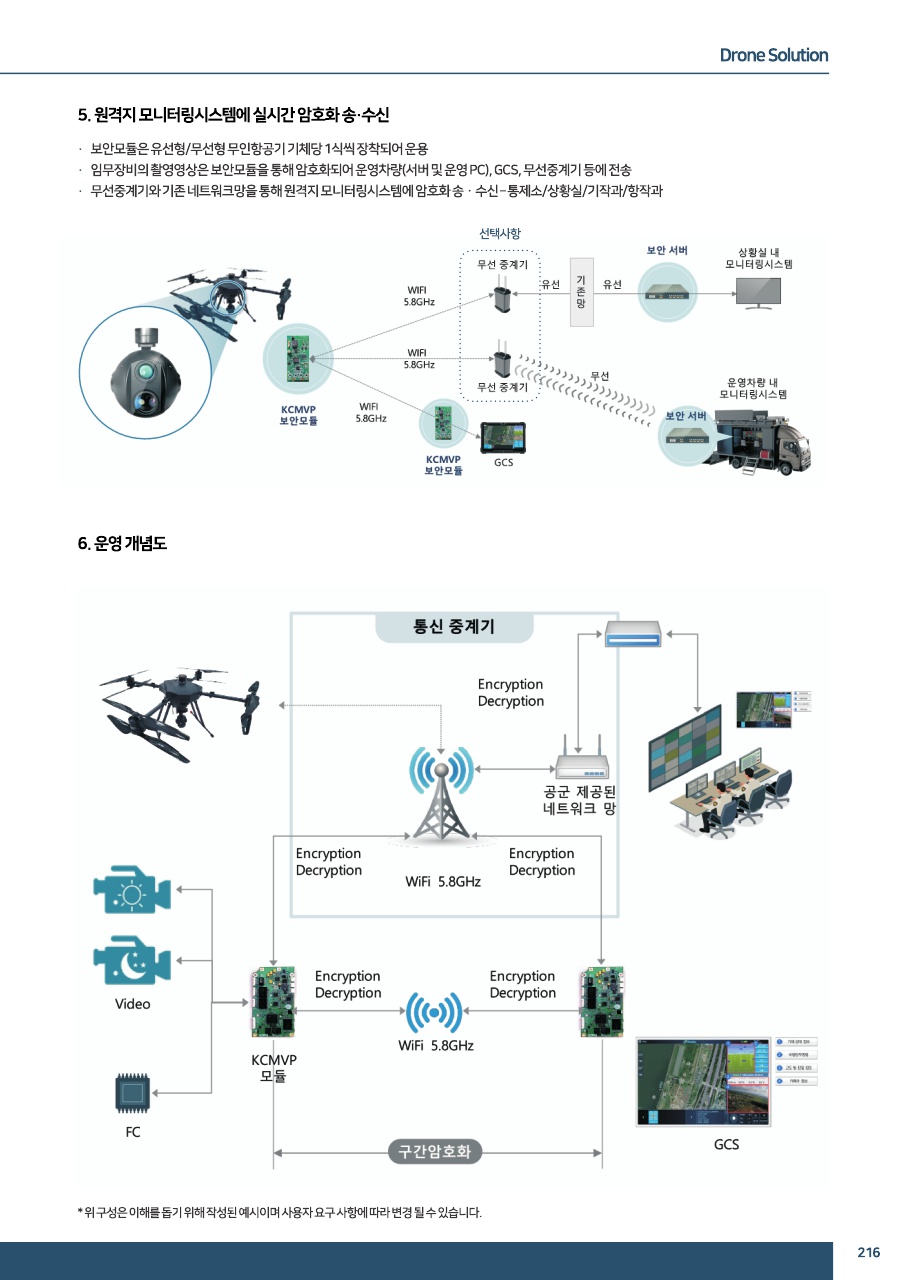

국정원 검증필 구간암호화 모듈을 활용한 영상/음성/데이터 암호화 유무선 전송기술다수의 군 전송구간암호화 구축사례군에서 사용하는 모든 무선구간은 KCMVP 검증 암호(ARIA) 모듈로 암호화국방정보기술표준(DITA 2013v1)을 참조하면 무선구간 암호화는 ARIA 암호화 모듈이 필수용기존 암호화 모듈은 별도 전원을 위한 배터리도 필요하며 무게가 300g이상이었으나 원칩 암⋅복호화모듈이 적용되어 약 30g까지 무게를 낮춘 경량화 실현.별도 전원 사용 없이 드론 기체의 전원을 사용 가능하도록 저전력 설계 원칩으로 제작

국정원 검증필 구간암호화 모듈을 활용한 영상/음성/데이터 암호화 유무선 전송기술다수의 군 전송구간암호화 구축사례군에서 사용하는 모든 무선구간은 KCMVP 검증 암호(ARIA) 모듈로 암호화국방정보기술표준(DITA 2013v1)을 참조하면 무선구간 암호화는 ARIA 암호화 모듈이 필수용기존 암호화 모듈은 별도 전원을 위한 배터리도 필요하며 무게가 300g이상이었으나 원칩 암⋅복호화모듈이 적용되어 약 30g까지 무게를 낮춘 경량화 실현.별도 전원 사용 없이 드론 기체의 전원을 사용 가능하도록 저전력 설계 원칩으로 제작

기존 비행체에 설치되었던 제품의 무게를 줄이기 위해 mini-PCI 형태의 모듈로 제작

FC 및 영상 전송장비와 일체형으로 제작할 수 있도록 소형화

단독 비행 또는 다수의 비행체와 군집 비행을 할 경우 지상 암호키 서버에서 암호키를 주기적으로 변경 가능하게 하여 키 관리의 안전성 유지

국지상 영상 수신 장치 및 조정 장치에도 같은 암호모듈을 사용하여 제작.

저장된 영상 및 DATA의 복호화를 위한 암호 모듈과 호환성 유지.

영상 전송이외에도 조정신호의 암호화를 통해 비행통제권 유지 및 혼선 등으로부터 비행체를 보호

ETRI

itec.etri.re.kr/itec/sub02/sub02_01_1.do?t_id=3310-2020-00743#1

ETRI 기술이전 사이트에 오신걸 환영합니다.

itec.etri.re.kr

* 드론보안모듈 형상

- USB-A/C 형상을 가진 드론보안모듈(1.5cm * 1.2cm)

- microSD 형상을 가진 드론보안모듈

* 드론보안모듈 기능

- 암호 기능 : 데이터 암호, 데이터 무결성, 전자 서명

- TLS 클라이언트/서버 기능

- 드론 식별 기능

- 기타 : 인증서 관리, 암호키 관리

* 드론보안모듈 특징

- KCMVP 검증필 암호 라이브러리 적용

- 드론 제어 컴퓨터, 드론 미션 컴퓨터, 컴패니언 보드에서 동작 가능

- Ubuntu/Windows10 플랫폼에서 동작하는 드라이버(API) 제공

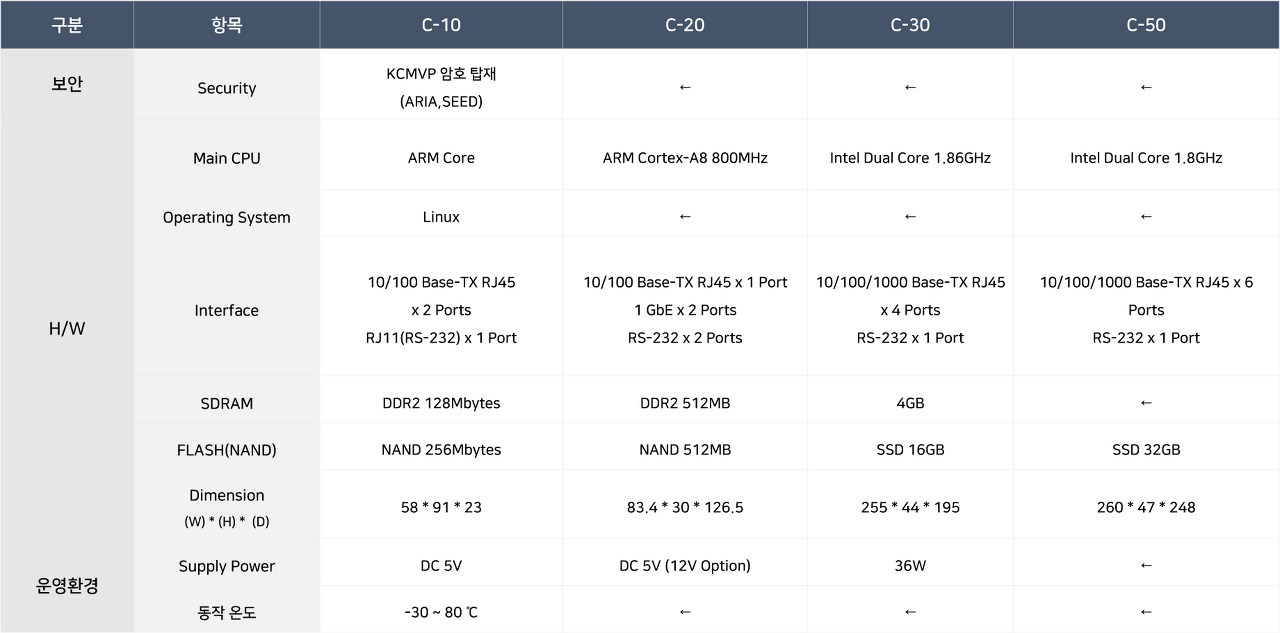

누리온

티엔젠

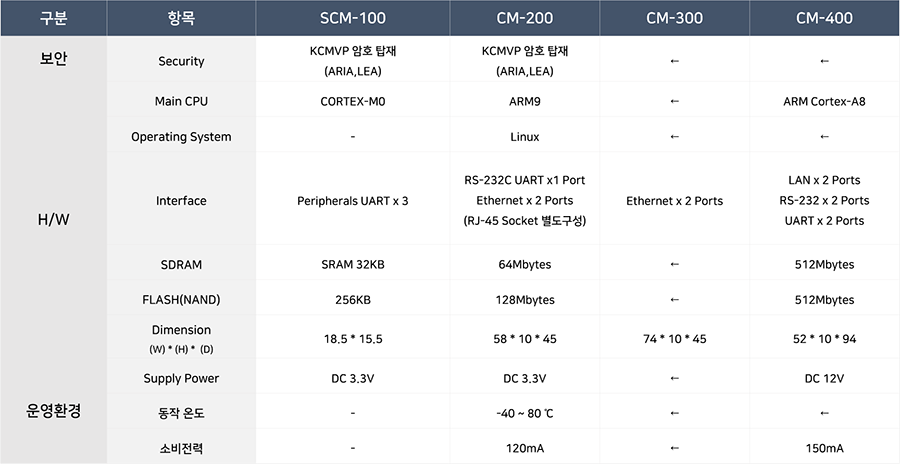

IoT Safer C Series 는

Ethernet 또는 RS232 포트로 입.출력되는 데이터를 KCMVP (국정원) 검증필 암호모듈로 암호화하여 전송하는 구간암호화 제품군.

- 현장의 Endpoint (Node) 구간에 최적화 된 제품이며(소형 Size)

- 암·복호 처리용량 별(Bandwidth)로 제품 적용이 가능하며

- 다양한 통신 프로토콜 수용가능 (사전협의 필요)

- 통신을 위한 셋팅 단순 (해외 지사와의 화상회의 또는 인터넷 전화 사용 용이)

- 보안 Tunneling 지원 (유동IP DHCP 적용 시)

- 보안 장비 상태정보 모니터링 (고정IP 부여시)

제품종류

제품사양

IoT Safer C Series 는

특수 목적 서비스를 위한 고객사의 장비 내에 H/W 모듈 또는 PCB 보드로 내장시켜 암호화하는 SDK 제품.

- 고객사의 장비 I/F 요구사항에 맞춤형으로 공급 가능

- 장비 개발 지원도 가능 (고객사 요청시)

- 센터장비(복호장비)는 별도 구성 필요함

제품종류

제품사양

구간암호화

'기술과학' 카테고리의 다른 글

| AI Day를 통해 살펴본 테슬라 자율주행 기술 분석(1) (1) | 2021.08.23 |

|---|---|

| 리튬이온 배터리 총정리 (0) | 2021.02.20 |

| 카메라 광학계 설계 (0) | 2020.11.22 |

| 주파수 밴드 정의 및 특성 (2) | 2020.11.20 |

| 카메라 화각 계산 (0) | 2020.10.15 |

댓글